类型:探测扫描系统:Win7,Win8,Win10,Vista,XP

大小: 396MB 更新时间:2018-10-12 11:25:16

arpkiller是一个检测局域网攻击,arp欺骗与检测工具,可以快速检测局域网中的所有主机,查出哪些电脑的网卡处于混杂模式,处于被攻击状态与攻击状态。

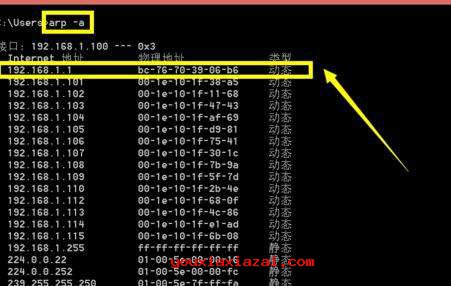

某机器A要向主机B发送报文,会查询本地的ARP缓存表,找到B的IP地址对应的MAC地址后,就会进行数据传输。如果未找到,则广播A一个ARP请求报文(携带主机A的IP地址Ia----物理地址Pa),请求IP地址为Ib的主机B回答物理地址Pb。网上所有主机包含B都收到ARP请求,但唯有主机B识别自己的IP地址,于是向A主机发回一个ARP响应报文。其中就包含有B的MAC地址,A接收到B的应答后,就会更新本地的ARP缓存。接着使用这个MAC地址发送数据(由网卡附带MAC地址)。

因此,本地高速缓存的这个ARP表是本地网络流通的基础,并且这个缓存是动态的。ARP协议并不只在发送了ARP请求才接收ARP应答。当计算机接收到ARP应答数据包时,就会对本地的ARP缓存进行更新,把应答中的IP与MAC地址存储在ARP缓存中。

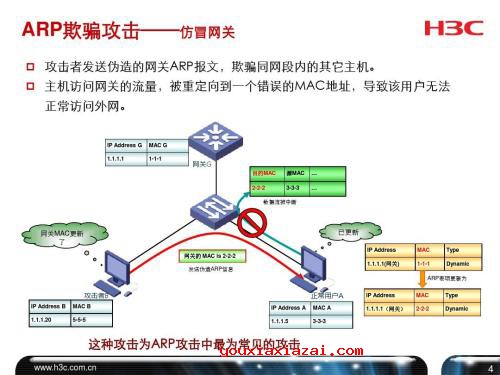

当局域网中的某台机器B向A发送一个自己伪造的ARP应答,而如果这个应答是B冒充C伪造来的,即IP地址为C的IP,而MAC地址是伪造的,则当A接收到B伪造的ARP应答后,就会更新本地的ARP缓存,这样在A看来C的IP地址没有变,而它的MAC地址已经不是原来那个了。由于局域网的网络流通不是根据IP地址进行,则是根据MAC地址进行传输。因此,那个伪造出来的MAC地址在A上被改变成一个不存在的MAC地址,这样就会造成网络不通,导致A不能Ping通C。

局域网内某台主机运行ARP欺骗的木马程序时,会欺骗局域网内所有主机与路由器,让所有上网的流量必须经过病毒主机。其他用户原来直接通过路由器上网现在转由通过病毒主机上网,切换时用户会断一次线。

被攻击的网络与被攻击的电脑上网很不稳定,此外如果是服务器的话可能还会被劫持。

可以使用ARPkiller的Sniffer杀手扫描整个局域网IP段,而后查找处在混杂模式下的计算机,就可以发现对方了.检测完成后,如果相应的IP是绿帽子图标,说明这个IP处于正常模式,如果是红帽子则说明该网卡处于混杂模式,它就是攻击者。

如果运行ARPKiller时,总是提示ARPKiller发现你的系统有多个网卡,请选择。但是其实没有显示出任何网卡,空白的选择拦。运行sniffer检测工具时,却会弹出适配器出错的警告!

原因:没安装WINPCAP!!安装一下再重新运行一下ARPKiller就会找到网卡了。